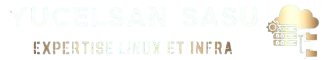

MinIO Removed the Admin UI — So I Built One for the Community (Free)

# Les Business Models les Plus Rentables en Startup Tech : Décryptage Dans le monde effervescent des startups technologiques, le choix du bon business model est crucial pour assurer la rentabilité et la croissance de l’entreprise. Dans cet article, nous allons explorer les business models les plus rentables que les startups tech peuvent adopter pour

En savoir plus